Breve historia del Ciberespacio

La cantidad de información compartida fue aumentando de tal manera, que fue necesaria la creación de dos elementos:

1 – Motores de búsqueda

En este sentido, Google supuso una revolución al presentar los resultados de las búsquedas según su ranking o jerarquía, según el número de veces que los usuarios ingresaban en las páginas webs indexadas.

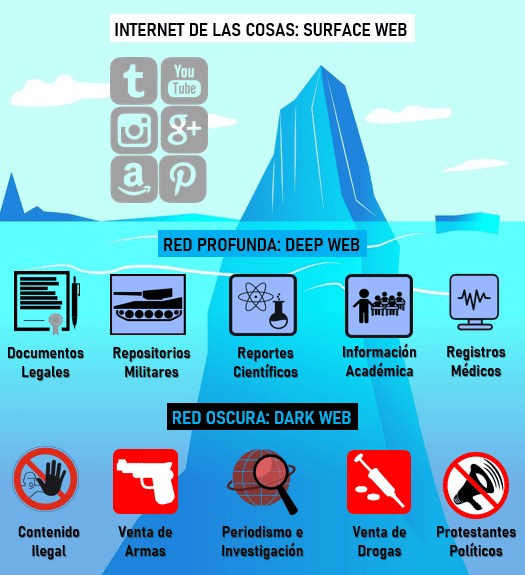

2 – Arquitectura por niveles o capas

Se trata de la segmentación del ciberespacio en capas o “protocolos”, según la facilidad de acceso de los usuarios a la información. En resumen, existen dos tipos de protocolos: los que implican la indexación de contenido a los motores de búsqueda, y los que evitan la indexación del contenido.

Así, existen dos capas en el ciberespacio: la Surface Web o Red Superficial; y la Deep Web o Red Profunda.

Surface Web: el Internet de las Cosas

Es la capa más superficial del ciberespacio, y está dirigida al uso de recursos y contenidos conocidos y públicos de Internet, a los que se puede acceder desde cualquier navegador. Estos recursos y contenidos han sido filtrados, catalogados como “limpios” y “públicos” y posteriormente indexados a los motores de búsqueda.

Pero la Surface Web no está exenta de vulnerabilidades, en ella tienen lugar ciberataques diariamente: el mensaje de Phishing que recibimos en nuestro correo electrónico, cuando suplantan nuestra identidad en nuestras redes sociales, o cuando navegamos por páginas falsas que han logrado superar las limitaciones impuestas por los requisitos y protocolos de esta capa.

Deep Web ¿Qué misterios esconde?

La Deep Web, también llamada Red Profunda, abarca todos los sitios web no indexados a los motores de búsqueda tradicionales, y se estima que representa entre el 90-95% de toda la información que se encuentra en el ciberespacio.

No es una red física separada del Internet de las Cosas, sino una capa de aplicación y protocolos del ciberespacio que restringe el acceso a información sensible, secreta o cifrada. Por ejemplo, todo el contenido privado de DropBox forma parte de la Deep Web, ya que no puede ser indexado.

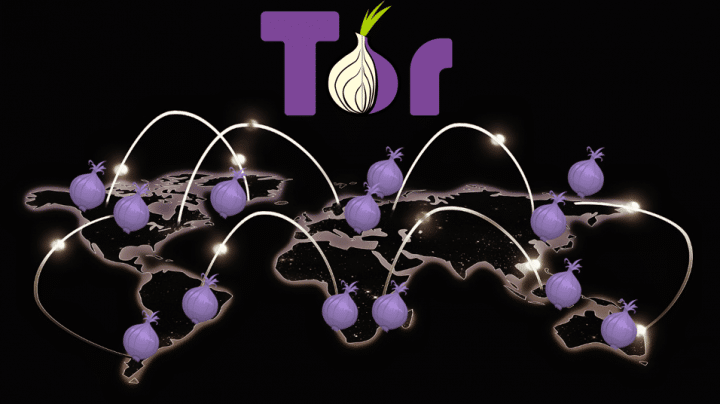

¿Cómo se navega por la Web Profunda?

A esta capa de la red del ciberespacio sólo se puede acceder con software específico. El más popular es la red Tor, pero también pueden usarse i2p, Freenet y ZeroNet.

La red Tor, por sus siglas, The Onion Router, protege el anonimato de los usuarios para su acceso a la Web a través del cifrado. Las búsquedas funcionan con rutas predefinidas de nodos privados distribuidos a nivel global, interconectados entre sí y aportados por voluntarios anónimos, que gestionan el flujo de comunicaciones entre emisor y receptor.

¿Cuáles son los peligros de la Deep Web?

Lo cierto es que existen muchos mitos y creepypastas de lo que sucede en la Deep Web, ya que suele confundirse con la Dark Web o Red Oscura, de la que hablaremos más adelante.

Siempre debemos recordar que cualquier herramienta puede ser usada para fines ilícitos y delictivos. Y no es que vayamos a recibir un ciberataque nada más entrar en la red Tor, de hecho, la mayor parte de la información existente en la Deep Web es, en cierto modo, inofensiva.

Cuando navegamos por la Deep Web, simplemente debemos extremar las medidas que ya aplicamos en el Internet de las Cosas para evitar ser víctimas de delitos informáticos como la estafa, el robo de información o la ejecución de archivos con malware.

Dark Web o Red Oscura, el mayor peligro de la Deep Web

De todos los recursos que encontramos en la Deep Web, los estudios confirman que aproximadamente un 0,1% forma parte de la Dark Web. Su enrutamiento es más robusto y complejo que el usual en la Deep Web, y permite a los navegantes, gracias a la anonimización de la red Tor, realizar y compartir cualquier actividad de forma protegida.

La Red Oscura se denomina así por su contenido totalmente privado, y su anonimato es aprovechado en tres escenarios típicos:

- Por parte de disidentes políticos e informantes, para compartir información, expresar sus opiniones burlando la censura impuesta, o como medio desesperado de comunicación segura.

- Por parte de ciberdelincuentes, para la comisión de actos delictivos variados, algunos sumamente perniciosos.

- Por parte de investigadores y periodistas para comunicarse con sujetos de interés y/o hallar información a través de métodos OSINT.

Entre las actividades delictivas más destacadas en la Red Oscura, encontramos las siguientes DarkNets o subredes oscuras:

- Delitos contra la salud pública: como la compraventa de todo tipo de drogas y medicamentos.

- Foros de formación: en ellos se adoctrina a nuevos usuarios para apoyar ideologías extremistas, terroristas y/o criminales.

- Páginas con servicios ilegales: venta de tarjetas de crédito robadas mediante el Carding o el Skimming, de todo tipo de armas, documentos falsos, servicios de hacking de sombrero negro, lavado de dinero, e incluso servicios de asesinos a sueldo y mercenarios.

- Páginas de contenido: en ellas el contenido suele ser pernicioso y violento.

Todas las compraventas realizadas en la Deep Web, y por extensión en la Red Oscura, se realizan con criptomonedas, ya que su cifrado permite salvaguardar la identidad de ambas partes.

Además, muchos servicios son realmente estafas creadas por ciberdelincuentes que buscan infectar nuestros dispositivos, normalmente con ransomware. También pueden ser agentes de la autoridad trabajando en una operación encubierta.

Respecto a los contenidos ilegales de la Red Oscura, cabe reseñar que participar en ellas es constituyente de delito, ya que para acceder a ellas se requiere usualmente compartir contenidos ilegales en primer lugar. Recuerda que crear, compartir y/o visionar contenido ilegal es delito.

Como usuarios de Internet no se nos ha perdido nada en la Deep Web, ni mucho menos en la Red Oscura. Recuerda que las Darknets son espacios cibernéticos que están totalmente fuera de la legalidad, y sólo expertos de las autoridades competentes deben acceder a ellas.