Con el paso de los años, hemos visto como han ido proliferando multitud de dispositivos interconectados no sólo a la red corporativa, sino también a internet. Sectores en donde antes era impensable, ahora proliferan diminutos dispositivos que hacen uso de una conexión a internet para su monitorización y gestión remota.

Con la tendencia hacia la conectividad permanente y los avances tecnológicos disponibles al alcance de cualquier consumidor vemos como también evolucionan las amenazas y los ataques. Es más que evidente que la interconexión nos facilita el desempeño en el día a día, pero a la vez, puede dejar expuesto su activo más valioso y producir daños irreparables. Es por ello que el paradigma en torno a ciberseguridad ha cambiado, hemos pasado de “deber aplicar” medidas a “tener que aplicar” medidas y soluciones de seguridad. No obstante, el mero hecho de invertir en la protección no es suficiente, como dijo el general Michael Hayden cuando el ex director de la CIA y la NSA se retiró: «Fundamentalmente, si alguien quiere entrar, entra. De acuerdo, bien. Acéptalo», las empresas deben de tener una estrategia de seguridad, garantizando que lo invertido en protección, detección y respuesta ante incidentes estén alienados. Es aquí cuando entran en juego el Red Team y el Blue Team.

Los ejercicios de Red Team y Blue Team no son un concepto nuevo y como no podría ser de otra forma tienen su origen en el ámbito militar, la idea es bien sencilla, demostrar la efectividad de un ataque por medio de simulaciones. En el ámbito de la ciberseguridad la adopción del enfoque Red team/Blue team ayuda a las empresas a mantener sus activos más valiosos a buen recaudo. Estos equipos se componen de personal multidisciplinar altamente cualificado, con conocimientos en múltiples campos relacionados con la seguridad, que están al tanto de las últimas tendencias y conocen como se producen los ataques actuales que tienen como finalidad explotar las vulnerabilidades más relevantes que podrían afectar a la empresa.

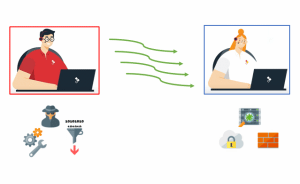

El Red Team se encargará de realizar un ataque a la infraestructura de la empresa intentando avanzar y romper los controles de seguridad de la misma, su misión es por tanto encontrar vulnerabilidades y explotarlas para poder acceder a los activos de la empresa.

En su contraposición, nos encontramos con el Blue Team, ellos son los encargados de asegurar los activos valiosos de la empresa, y en el caso de que el Red Team consiga encontrar una vulnerabilidad y explotarla, serán los encargados de remediarlo lo más rápidamente posible y documentarlo como parte de las lecciones aprendidas.

Es más que evidente que de cara al negocio es necesario saber a qué nos enfrentamos, las empresas han de poder obtener datos tangibles y evidencias de que es lo que está sucediendo en el sector en el que se mueven, cuáles son las amenazas más frecuentes y poner una solución.

Para ello durante estos ejercicios es necesario que el Red Team realice un registro de las métricas más importantes para el negocio, estas suelen ser:

- Tiempo medio para comprometer el sistema o MTTC (Mean Time to Compromise): Este valor se corresponde con el tiempo desde que el Red Team inicia el ataque hasta el tiempo en el que consiguen comprometer el sistema objetivo con éxito.

- Tiempo medio para la escalada de privilegios o MTTP (Mean Time to Privilege Escalation): Este valor se corresponde con el tiempo desde que el Red Team inicia el ataque hasta el tiempo en el que consiguen privilegios de administrador sobre el sistema objetivo.

Por otro lado, para el Blue Team es más complicado establecer métricas, dado que no tiene por qué saber el momento exacto en el que el Red Team pudo comprometer el sistema, por lo que suelen registrarse tiempos estimados, a destacar:

- Tiempo estimado de detección o ETTD (Estimated Time to Detection): este valor se corresponde con el tiempo desde que el Red Team inicia el ataque hasta el tiempo en el Blue Team es capaz de detectar el mismo.

- Tiempo estimado para la recuperación o ETTR (Estimated Time to Recovery): este valor se corresponde con el tiempo desde que el Red Team inicia el ataque hasta el tiempo en el que el Blue Team consigue restablecer completamente el sistema.

El trabajo no termina cuando el Red Team consigue comprometer el sistema. Hay mucho más por hacer, es necesario una colaboración entre ambos equipos. Se debe crear un informe final donde se recoja como se consiguió comprometer el sistema, proporcionar una línea temporal que documente el ataque y los detalles de las vulnerabilidades que se explotaron para obtener acceso y elevar los privilegios, así como el impacto de negocio para la empresa y hacer un plan de acción para solventar las deficiencias detectadas.

Es evidente que los ejercicios de Red Team vs Blue Team no son solo un juego de cuatro frikis que se juntan una tarde, a partir de este ejercicio nuestra empresa será capaz de identificar más rápidamente un ataque, mejorar el sistema de detección y por último, pero no menos importante, reducir el tiempo entre la infección y la contención de la misma al haber mejorado la efectividad del proceso de respuesta, manteniendo sus activos más valiosos a buen recaudo.