Hacker vs ciberdelincuente

En este punto es cuando aparece la figura del hacker, pero ¿qué es un Hacker Ético? Es muy común caer en la idea extendida de que un hacker es un delincuente, una figura oscura que se dedica a robar o colapsar sistemas informáticos, ya sea por diversión o con un fin económico, pero esta es tan solo la imagen que Hollywood nos ha creado.

Un hacker posee conocimientos informáticos y tecnológicos muy avanzados, que le permiten “jugar” con la tecnología a su antojo, y en muchas ocasiones vulnerar los sistemas que se propone. Sin embargo, no por ello se trata de un criminal, sino que muchas veces son los mayores aliados de la seguridad que puede tener una empresa. Un gran número de organizaciones y Estados tienen hackers en sus filas como auditores de seguridad, para poder evaluar sus sistemas y vulnerarlos antes de que un delincuente de verdad lo haga.

Pero, si un hacker no es un delincuente, ¿cómo puede vulnerar un sistema un delincuente sin conocimientos tecnológicos? Al igual que en todos los aspectos de la vida, existen profesionales al servicio del bien o del mal. Esto significa que, si bien un hacker no es un delincuente, sí existen muchas personas con los mismos conocimientos que los utilizan para realizar actividades criminales, como el despliegue de ransomware (secuestro de datos), spyware (programa espía), ciberguerra, intrusión en sistemas, etc. Estos usuarios son conocidos como ciberdelincuentes y son muy diferentes a los hackers.

A diferencia de un ciberdelincuente, un hacker busca descubrir las vulnerabilidades en los sistemas, para posteriormente reportarlo e implantar una solución rápida. Es por ello que no hay que confundir a ciberdelincuentes con hackers, ya que, aunque sea un mismo perfil de usuario, sus actividades y metas son completamente adversas.

La delgada línea roja

Existe una fina línea entre el bien y el mal en aspectos de hacking. En muchas ocasiones, los hackers, por mero hobby o divertimento, buscan romper sistemas ajenos sin autorización. Aunque posteriormente reporten esta situación a la empresa para que ponga solución a sus brechas de seguridad, estas acciones pueden granjearle a todo el colectivo una mala fama, como ha ido ocurriendo a lo largo de la historia.

A diario, los hackers realizamos test de intrusión y penetración a diversas organizaciones simulando los pasos de un ciberdelincuente. Los conocimientos son comunes, tan solo entra en juego la moral individual de la persona y que no se corrompa al encontrar una posible fuente económica en uno de estos test de intrusión. Por esta razón hablamos de Hacker Ético.

Ciberguerra

Vayamos a un escenario de candente actualidad, que viene afectándonos a todos en las últimas semanas: la guerra y sus nuevos espacios de actuación, concretamente, la ciberguerra.

Como comentábamos al principio de este artículo, vivimos en una sociedad cada vez más atravesada por la tecnología. Los servicios de primera necesidad se encuentran controlados por sistemas informáticos, en muchas ocasiones, vulnerables a ataques. En un contexto de guerra, la ruptura de comunicaciones y suministros del enemigo, llevado a cabo de forma cibernética, presenta la ventaja de una exposición cero, además de una eficacia y repercusión crítica en el enemigo en caso de éxito en la operación.

Hoy, todos los países del primer mundo cuentan con un equipo de hackers en sus filas: su “ciber ejército”, tanto defensivo como ofensivo. Se utilizan para hacer frente a las diferentes oleadas de ataques que puedan sufrir sus instalaciones. Y también para realizar ataques a sus enemigos, debilitando sus infraestructuras y pudiendo, ocasionalmente, terminar con una guerra en un solo ciberataque, si se comprometiera la seguridad de una central nuclear y explotase… Por lo que la importancia de estas figuras es enorme en la actualidad, aunque no solo a nivel militar sino también empresarial.

El valor de nuestro trabajo

En ocasiones escucho que la ciberseguridad es cara. Sin embargo, durante los años de experiencia auditando empresas hemos descubierto cientos, incluso miles, de vulnerabilidades críticas y entrado en los sistemas (exploitation). Hemos detectado brechas de información sensible, que si hubieran llegado a caer en manos incorrectas podrían haber provocado pérdidas millonarias a las empresas, incluso llevarla a la quiebra.

Entonces, con esta información sobre la mesa ¿Realmente es una mala inversión invertir en ciberseguridad? ¿Es una mala inversión tener a un hacker ético entre tus filas?

Por lo que venimos comentando, es poco probable que hoy entre un individuo armado y enmascarado a tu empresa para robarte, va a intentar hacerlo desde su casa, a través de internet. Ante esta situación, los hackers éticos somos los puntos de seguridad. Por esta razón, es imprescindible incorporar a las empresas estos perfiles, ya sea auditando o aconsejando sobre ciberseguridad, ya que el panorama en España y Europa es que estamos muy atrasados en cuanto a seguridad informática, y muchos de los lectores se escandalizarían si realmente conocieran el nivel de seguridad que existe y lo que conlleva.

Una vez más, mejor prevenir que curar, y al igual que invertimos en seguridad física y perimetral, es imprescindible invertir en ciberseguridad ya que los tiempos cambian, los delincuentes se adaptan con más velocidad que las organizaciones y estas quedan expuestas a su voluntad.

Una amenaza en aumento

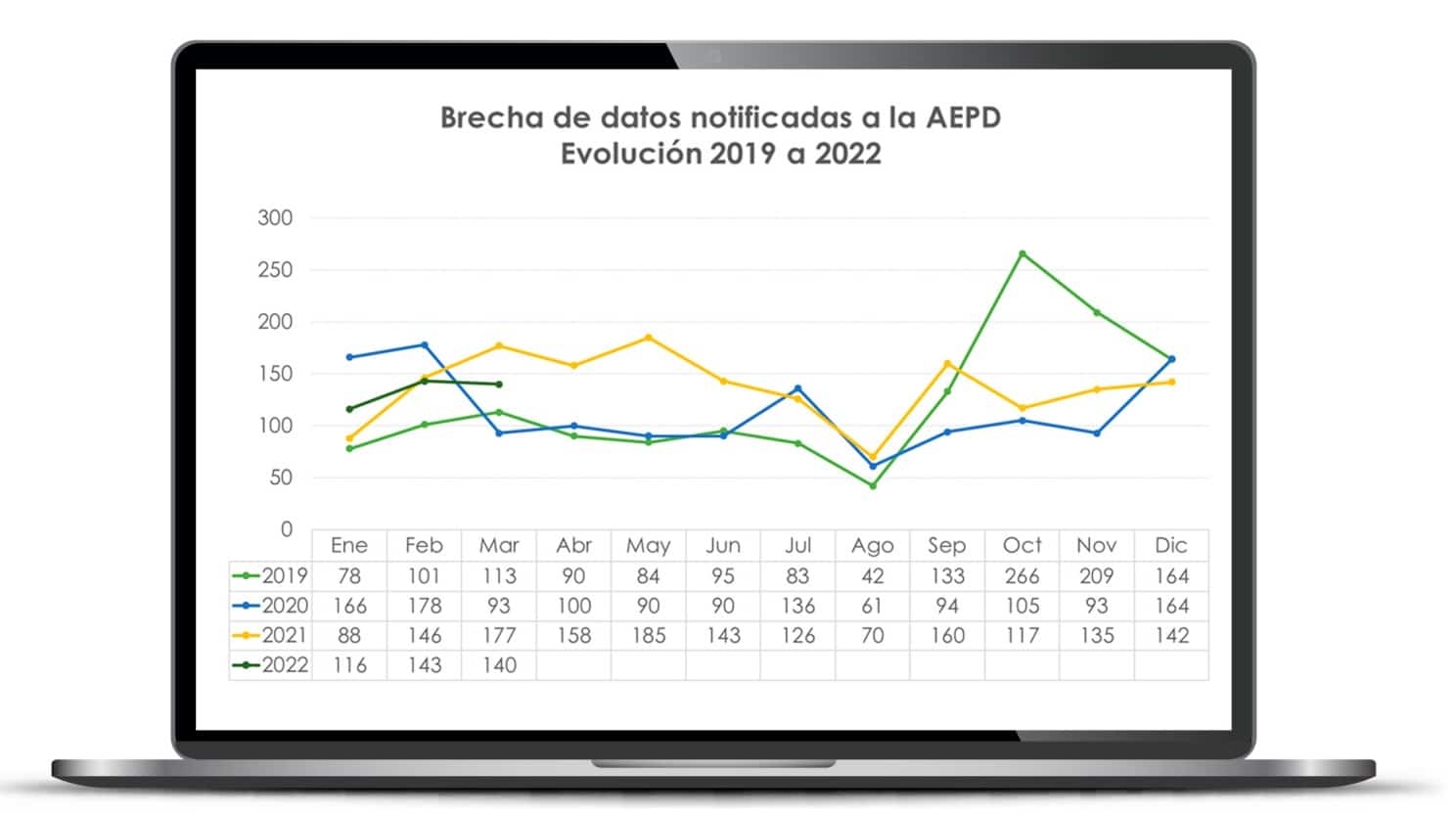

Para ahondar en la importancia de prestar atención a la amenaza real y constante de ciberataques, podemos ver los datos registrados por la AEPD. Como se observa en el gráfico de la evolución de brechas de datos notificadas -incidentes de seguridad informática que dejan al descubierto datos sensibles de los usuarios- a la Agencia Española de Protección de Datos (AEPD), en el 2020 y 2021 se registró un 20 por ciento más de notificaciones que en el 2019, y los datos de los primeros meses del 2022 confirman la tendencia.

En su último informe, la AEPD señala que “un número considerable de brechas de datos personales tienen el phishing como vector de entrada a las organizaciones. Los ciberdelincuentes utilizan correos electrónicos que incluyen enlaces a páginas que suplantan portales de acceso a las herramientas de productividad en la nube más populares, para conseguir credenciales de acceso y otros datos que utilizan con posterioridad”

El organismo recomienda las campañas formativas y de concienciación dirigidas a los empleados para evitar esta situación. “Debe prestarse especial atención a correos y mensajes con enlaces, documentos y ejecutables adjuntos”, asegura el informe.

Para finalizar, me gustaría recordar el dicho popular “nunca pasa nada hasta que pasa”. Si los gobiernos tienen multitud de hackers en sus dependencias y las empresas punteras ya cuentan con estos perfiles, ¿no tendrá más importancia de la que les damos habitualmente? Tan solo hay que buscar cuántas empresas quebraron en 2021 por ataques cibernéticos y entonces comenzar a concienciarse de la importancia de la ciberseguridad y los hackers éticos.

Carlos Gómez Pintado, Líder de línea de hacking ofensivo en Grupo Oesía