ciberseguridad y cifra

Hacking Ético

DESATAR LA TORMENTA, PARA APRENDER A VIVIR BAJO LA LLUVIA

La solución que pone a prueba la seguridad de tus sistemas y la fortaleza real de tu negocio ante un ciberataque

Hacking Ético es la solución estratégica para conocer la situación real de tus sistemas de ciberseguridad y fortalecerlos ante diferentes situaciones disruptivas.

Conocer tus vulnerabilidades a tiempo para fortalecer tus sistemas

Conoce cómo podría proceder un cibercriminal para realizar un ataque

Gracias a las diferentes modalidades de servicio y a nuestros ciberexpertos, somos capaces de conseguir vulnerabilidades clave, permitiendo la mitigación de riesgos de seguridad.

Todos nuestros servicios son realizados con la máxima confidencialidad, así como de acuerdo a los mejores estándares y prácticas de ciberseguridad internacionales.

Ciberseguridad en cifras

El alcance 360º

de Hacking Ético

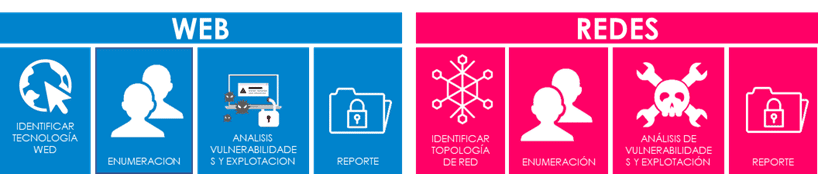

El modelo Hacking Ético está conformado por dos elementos diferenciados por la naturaleza de los activos objetivo de las pruebas, ambos equipos se enfocan en detectar lo que las herramientas no pueden hacer por si solas. Por un lado, el equipo de Web se encarga de las aplicaciones y servicios WEB, mientras que el equipo de Redes, se encarga de detectar y explotar las vulnerabilidades presentes en la redes empresariales.

Con Hacking Ético podemos evaluar estos entornos.

Quiénes confían en nosotros

¿Qué hacemos?

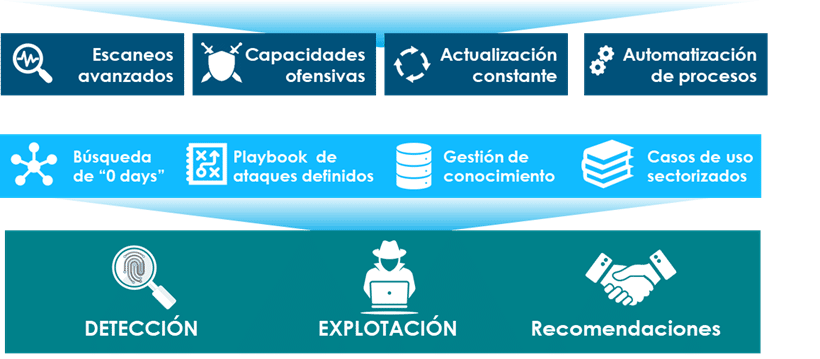

Hacking Ético funciona con procesos innovadores, enfocados en descubrir vías de ataque avanzadas y ajustadas al perfil del cliente. Está basado en la actualización constante de técnicas de hacking y de vulnerabilidades registradas públicamente por organismos oficiales como MITTRE o NIST.

Revisiones exhaustivas y simulaciones de situaciones reales de riesgo

Llegamos a donde las máquinas no pueden, pero los humanos sí.

AUDITORÍA WEB

Identificar las vulnerabilidades y debilidades de plataformas y aplicativos webs en la red dentro del alcance a auditar, como también los servicios que estas ofrecen. Usando el estándar de OWASP Top 10.

AUDITORÍA MÓVIL

Se identifican las vulnerabilidades y amenazas de los aplicativos tanto a nivel de aplicación como a nivel de código, basándonos en la metodología OWASP MOBILE SECURITY.

AUDITORÍA DE CÓDIGO

Consiste en realizar un análisis en profundidad de la aplicación para detectar las vulnerabilidades que permitan el uso indebido de un aplicativo usando nuestra metodología Oesía CODSEC.

AUDITORÍA WIFI

Aportamos con el reconocimiento y recopilación de vulnerabilidades que se encuentran en las redes wifi basándonos en el estándar de seguridad OWISAM.

PENTESTING

Identificar las vulnerabilidades y debilidades de los sistemas y servicios desplegados en las redes dentro del alcance a auditar. Se sigue la metodología OSSTM 3.0.

INGENIERÍA SOCIAL

Consiste en medir el nivel de concienciación en materia de ciberseguridad a una organización a través de los métodos más conocidos por un ciberdelincuente

ANÁLISIS FORENSE

Son aquellas actividades para detectar las consecuencias de un ataque sufrido previamente basadas en la metodología preservación de la evidencia.

AUDITORÍA IOT

Análisis de las vulnerabilidades en hardware de dispositivos embebidos para priorizar las tareas de mitigación y reducir el riesgos de forma ágil y efectiva.

Nuestros

packs

Desde el equipo de Seguridad Técnica de Oesía ponemos a disposición de nuestros clientes la tecnología, los procesos y el equipo experto necesario para poner a prueba los activos del cliente y encontrar debilidades para prevenir futuros daños ante ciberataques.

Todas nuestras

soluciones

en ciberseguridad

Nuestras soluciones nos permiten proporcionar a nuestros clientes los servicios de ciberseguridad que necesitan.

Hacking Ético

Aumenta el nivel de

seguridad

de tu empresa

Contacta con nuestros especialistas en ciberseguridad y te aconsejarán lo mejor para tu empresa.

Teléfono

+34 91 309 86 00