Interoperabilidad: un valor esencial para nuestro sistema sanitario

En el contexto presente de aceleración de la transformación digital en todos los ámbitos de nuestra sociedad, el sector sanitario no podría ser ajeno. En este sentido, el sector de tecnología sanitaria se presenta como el motor principal para garantizar la transformación del sistema sanitario. Sin embargo, los desafíos son muy grandes. Identificarlos y afrontarlos, nuestra tarea inmediata para que nuestros ciudadanos gocen de una atención sanitaria cada vez de mayor calidad.

En sistemas y equipos militares complejos, la mejor opción va más allá del precio

Una de las muchas leyes de Murphy adaptadas al combate establece que “Nunca se debe olvidar que, cuando se esté frente al enemigo, el arma propia se ha fabricado por la empresa que presentó la oferta más económica”. Esta frase refleja una realidad frecuente y a la vez muy preocupante, por sus posibles consecuencias.

¿Qué es un Hacker Ético y cuál es su función?

Vivimos en tiempos de cambio continuo y transformación tecnológica. En muchas ocasiones, estos avances no están acompañados de las medidas de seguridad necesarias, facilitando la aparición de brechas de seguridad que pueden ser aprovechadas maliciosamente.

La transición hacia un nuevo sector Telco

Cascos, música y documento en blanco. Tenía ya ganas de sentarme a escribir sobre este apasionante momento en el sector de las telecomunicaciones en España, más allá de las consecuencias que se puedan entrever.

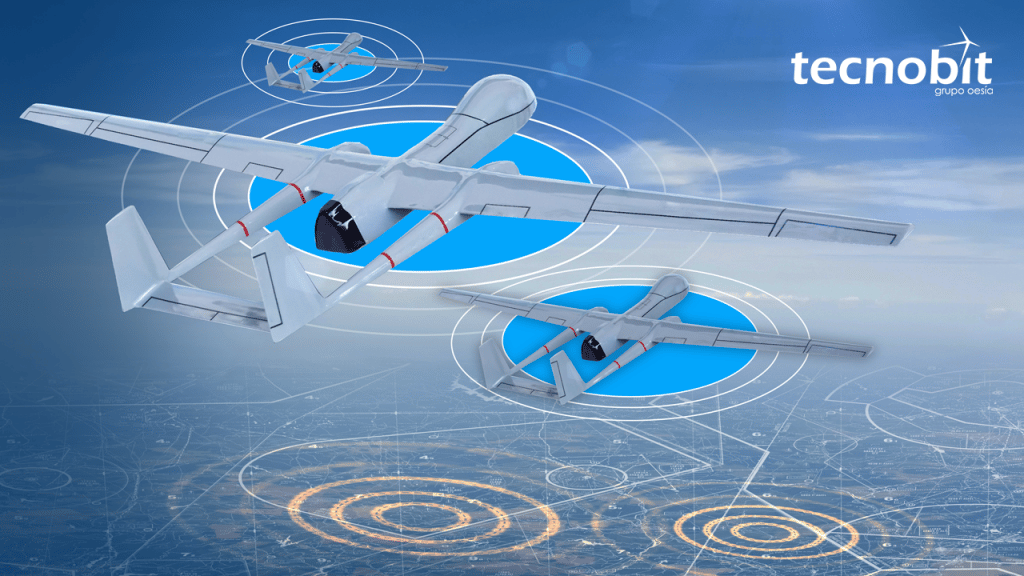

Capacidad de supervivencia de aeronaves no tripuladas en entornos hostiles

La invasión rusa a Ucrania ha convulsionado la geopolítica de la región con un impacto todavía imprevisible en el resto del mundo. Nuestro entorno se ha vuelto mucho más inestable y nos ha retrotraído a épocas que creíamos superadas en Europa, al menos, desde los conflictos de los Balcanes, hace tres décadas.

Retos de los operadores

Un gran reto para el sector de las telecomunicaciones es que no sólo tiene que adaptarse a los cambios de forma ágil, sino que, además y en paralelo, debe seguir invirtiendo en las áreas de crecimiento, como el 5G, y, a su vez, mantener la captación y retención de talento, elemento indispensable para poder seguir avanzando en la carrera digital.

Blockchain y RGPD

La cadena de bloques o blockchain, definida esta como una base de datos compartida que registra en un libro mayor todas las operaciones realizadas por los usuarios, ha sido elevada a la categoría de axioma durante los últimos años.

La Deep Web del ciberespacio: amenazas en la Red Oscura

En sus orígenes a finales de los años 60, Internet se creó como una herramienta de comunicación segura. Desarrollado el primer correo electrónico en 1972, surgieron lo que conocemos como redes abiertas, que permiten la comunicación libre entre personas.

3 Amenazas en la red basadas en la manipulación emocional

La Ingeniería Social es una de las técnicas más empleadas por los ciberdelincuentes, y consiste en la manipulación de nuestras emociones primarias, como el odio, la curiosidad y el amor. De esta forma logran que realicemos acciones serviles a sus fines.

Identidades suplantadas, falsas y anónimas: 3 ciberamenazas enmascaradas en la red

La identidad puede definirse como la configuración del conjunto de elementos que nos identifican; como el nombre, la biometría corporal, la imagen física, la cultura, la personalidad y el pensamiento, entre otros.

Ciberterrorismo: un cisne negro originado en el 5º dominio

Aunque no existe una definición consensuada sobre el terrorismo, tradicionalmente el Derecho Internacional Humanitario ha considerado que se trata de un crimen grave contra la humanidad.

Introducción a la Ciberseguridad Aeroespacial

El espacio ultraterrestre es prácticamente inerte, y aunque sus condiciones ambientarles no son adecuadas para la vida humana, la tecnología aeroespacial que predomina en su dominio es esencial, tal y como señala la Estrategia de Seguridad Aeroespacial Nacional (España, 2019).

10 tips para liderar equipos híbridos de alto rendimiento

En el entorno laboral actual, provocado por la irrupción del trabajo remoto, la conexión con el equipo se torna más crucial que nunca. Al analizar con detenimiento el comportamiento de los equipos de alto rendimiento, hemos observado que gran parte del éxito está en la gestión realizada por el propio líder.

LinkedIn cumple 18 años y te damos 5 recomendaciones para utilizarla de forma segura

¡LinkedIn se hace mayor de edad! Hoy se cumplen 18 años desde que se lanzó la mayor red profesional del mundo orientada al uso empresarial, negocios y empleo. Sin embargo, como toda red social, debemos estar atentos a ciberataques y situaciones de riesgo a los que podemos enfrentarnos al utilizarla. Por ello, te dejamos 5 recomendaciones clave para usar Linkedin de […]

Ciberacoso, una realidad de incógnito

Ya sea por nacionalidad, aspecto físico, religión o sacar buenas o malas notas, alrededor de dos millones de niños y niñas en España sufren acoso escolar o discriminación y son víctimas de maltrato físico, verbal o simbólico, llegando en algunos casos incluso al ámbito sexual.